Главная страница: Altium Dashboard

Страница Authentication (Аутентификация), которая является частью Altium Dashboard, позволяет администраторам аккаунта настроить и включить возможности технологии единого входа (Single Sign-On, SSO) для вашего аккаунта AltiumLive. Страница также включает в себя поддержку подготовки учетных записей пользователей и групп системами междоменного управления идентификацией (System for Cross-domain Identity Management, SCIM), что автоматизирует обмен идентификационными данными между вашей компанией и ее поставщиком идентификации (IdP).

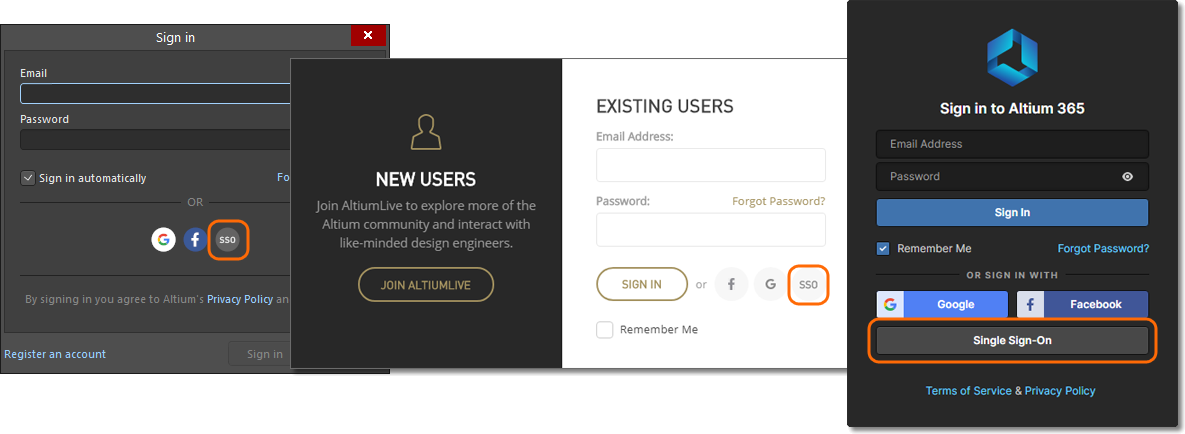

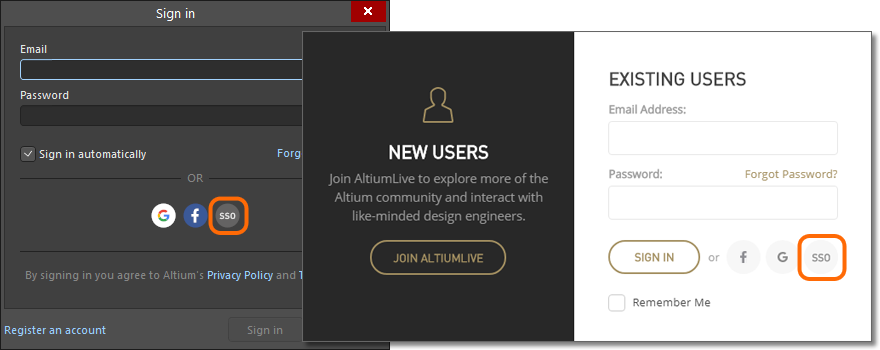

Эта серверная система настройки позволяет администраторам аккаунта устанавливать, проверять, включать и отключать возможности SSO для пользователей компании. Опция SSO доступна при входе в Altium Designer, AltiumLive и Altium 365 Workspace.

Эта серверная система настройки позволяет администраторам аккаунта устанавливать, проверять, включать и отключать возможности SSO для пользователей компании. Опция SSO доступна при входе в Altium NEXUS и AltiumLive.

► Перейдите в раздел Единый вход для получения информации по использованию SSO в Altium Designer.

Технология единого входа SAML

Когда система SSO настроена и включена в Dashboard, она создает авторизованные идентификационные данные от указанного поставщика идентификации (IdP) вашей компании, такого как Okta, OneLogin и т.п., с помощью сообщений с подтверждением идентификаторов на основе стандартизованного язык разметки декларации безопасности (Security Assertion Markup Language, SAML 2.0). Интерфейс единого входа для вашей компании, если он еще не создан, обычно основан на шаблоне или примере, предоставленном IdP – это инициирует обмен утверждениями аутентификации на основе SAML и обеспечивает доступ к сервисам компании.

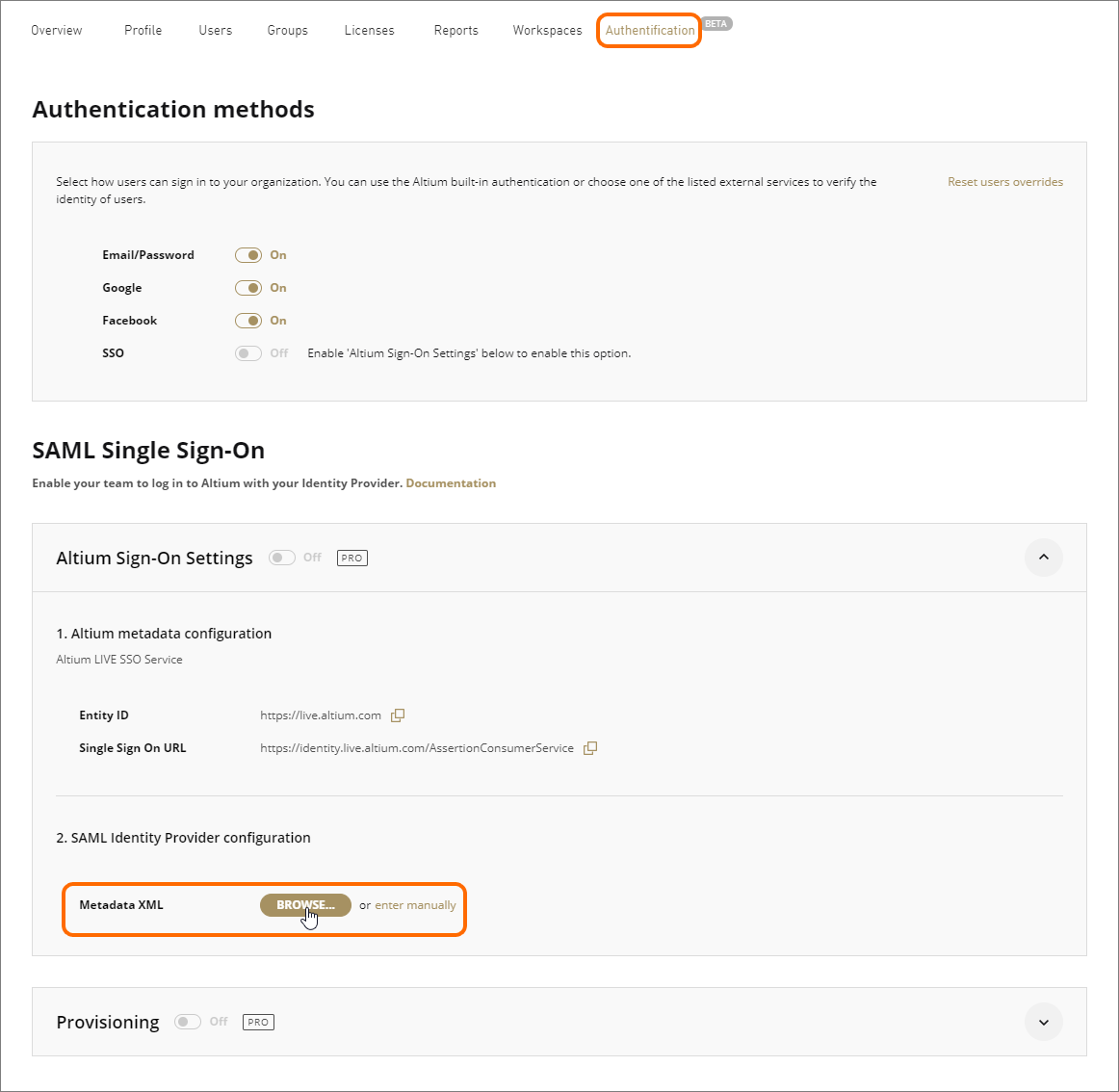

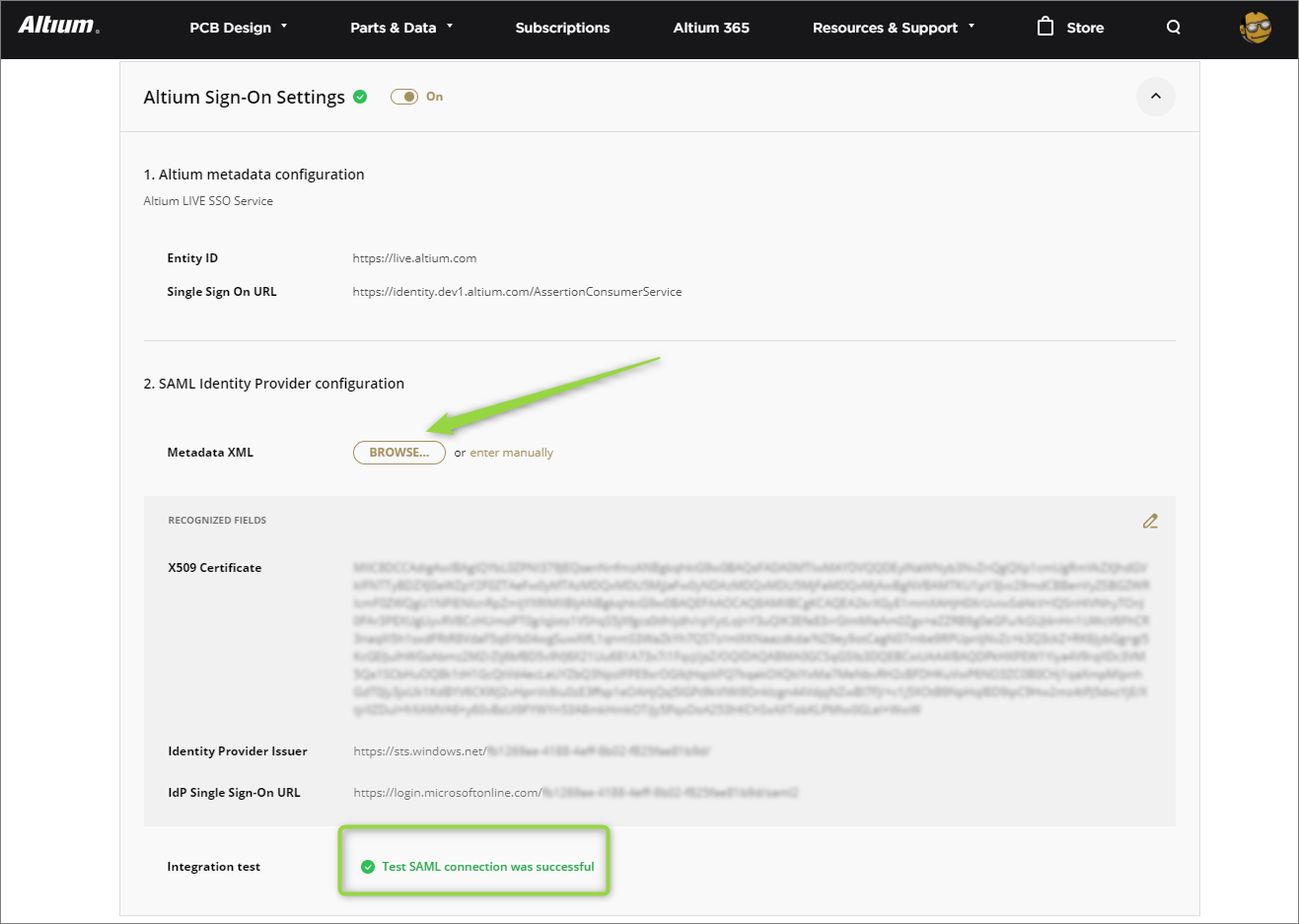

В своем состоянии по умолчанию, страница Authentication в Dashboard отображает преднастроенные URL для службы SSO AltiumLive (1. Altium metadata configuration) и опцию для выгрузки или ввода вручную данных подключения авторизации вашего IdP (2. SAML Identity Provider Configuration).

Конфигурационные метаданные IdP, которые необходимо выгрузить, как показано выше, должны быть доступны у вашего поставщика идентификации после его настройки для интеграции с сервисами вашей компании.

Примеры интеграции поставщика идентификации

Разверните область ниже, чтобы увидеть пошаговое руководство процесса интеграции для типового поставщика идентификации (OneLogin):

Пример интеграции с поставщиком идентификации OneLoginExpandСвернуть

Интеграция с OneLogin в качестве поставщика идентификации

Добавление приложения SAML:

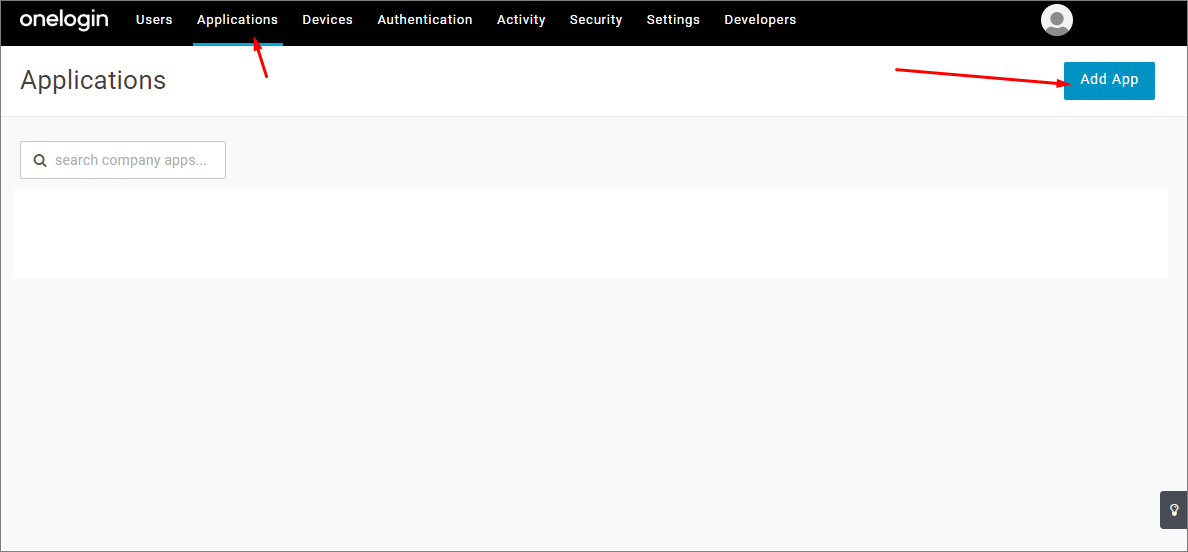

- Войдите в OneLogin в качестве администратора.

-

Выберите Applications, затем Add Apps.

-

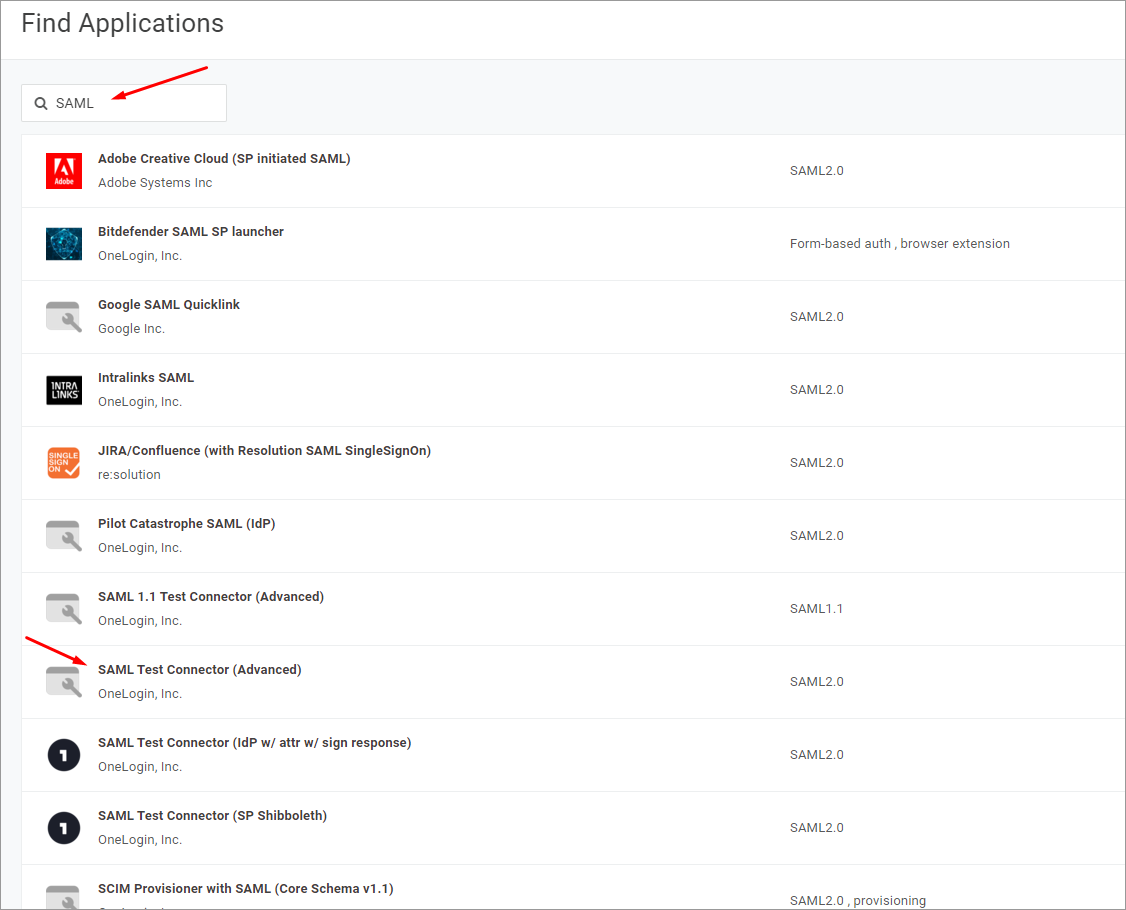

Проведите поиск по 'SAML' и выберите вариант приложения IdP SAML Test Connector (Advanced).

- Укажите имя приложения (Display Name), которое будет отображаться.

-

Нажмите кнопку Save.

-

Скопируйте ( ) строки Entity URI и Single Sign On URL (сервис утверждения) со страницы Authentication AltiumLive Dashboard в поля, как показано ниже.

) строки Entity URI и Single Sign On URL (сервис утверждения) со страницы Authentication AltiumLive Dashboard в поля, как показано ниже.

В настройках приложения OneLogin:

- Вставьте Entity URI (имя поставщика сервиса) в качестве Audience (EntityID).

- Вставьте Single Sign On URL (сервис утверждения) в качестве ACS (Consumer) URL Validator.

- Также вставьте Single Sign On URL (сервис утверждения) в качестве ACS (Consumer) URL.

- Поля RelayState, Recipient, Single Logout URL и Login URL можно оставить пустыми.

-

Убедитесь, что для опции SAML nameID format задано Email. Нажмите кнопку Save, чтобы сохранить настройки.

-

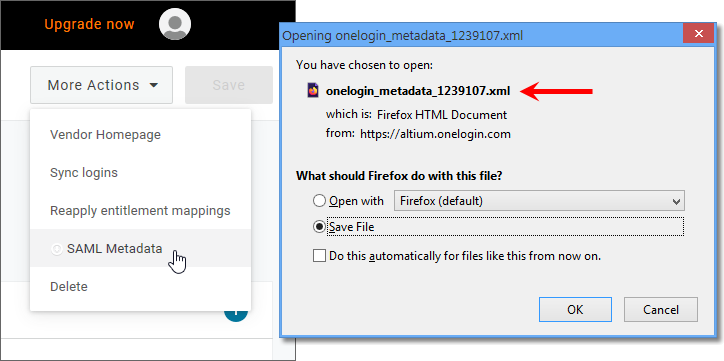

Нажмите кнопку More Actions, затем выберите SAML Metadata, чтобы загрузить метаданные SAML поставщика идентификации в виде файла XML.

- Этот файл метаданных будет выгружен на странице Authentication Altium Dashboard для настройки сервиса SSO OneLogin – см. ниже.

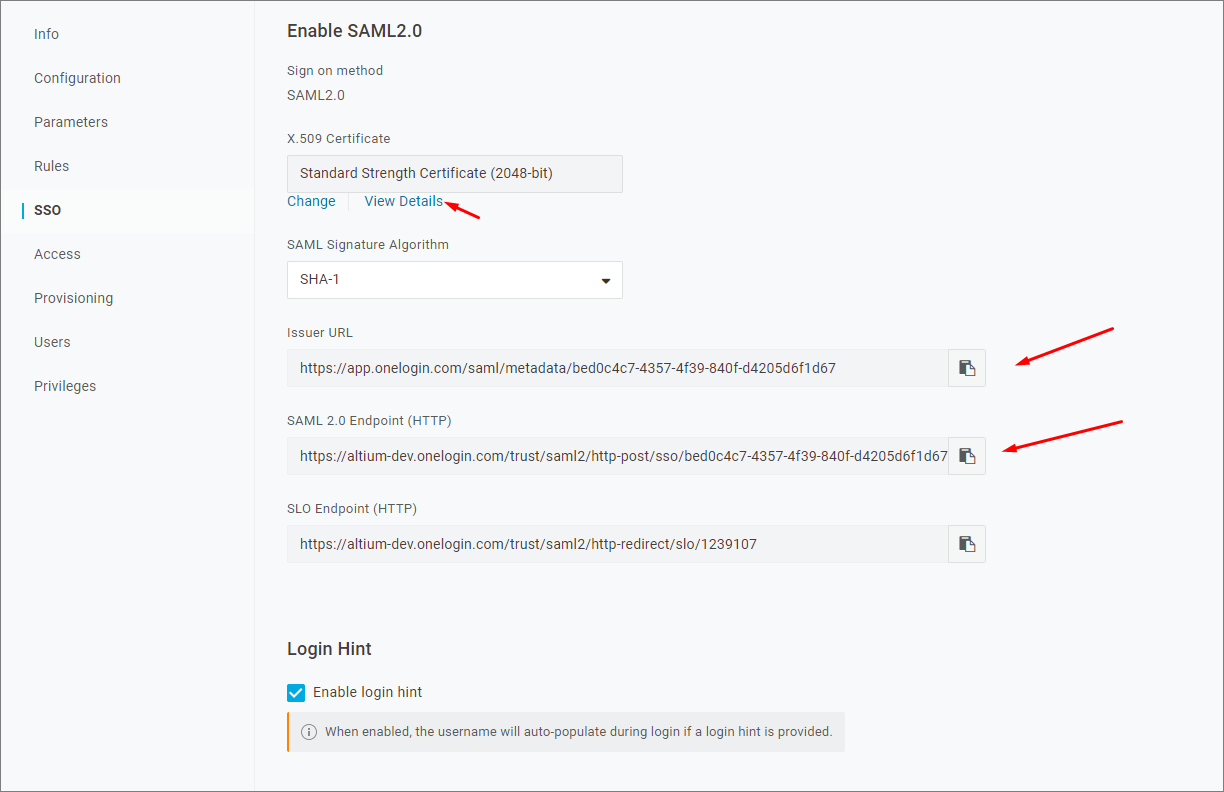

- Если вы хотите настроить сервис SSO OneLogin вручную в Altium Dashboard, нужные параметры можно найти, выбрав опцию SSO в интерфейсе приложения OneLogin.

- Следующие шаги будут заключаться в добавлении пользователей и назначении приложения этим пользователям.

Разверните область ниже, чтобы увидеть пошаговое руководство процесса интеграции для типового поставщика идентификации (Okta):

Пример интеграции с поставщиком идентификации OktaExpandСвернуть

Интеграция с Okta в качестве поставщика идентификации

Добавление приложения SAML:

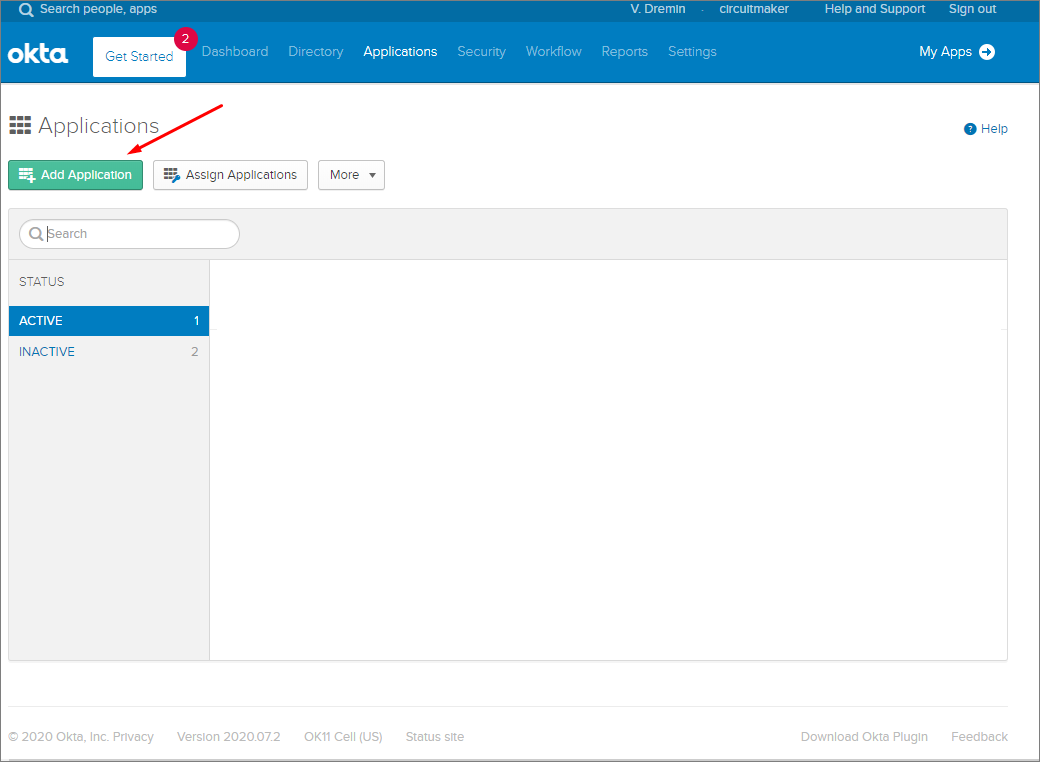

- Войдите в Okta в качестве администратора.

-

Нажмите ссылку/кнопку Admin, затем кнопку Add Application в разделе Applications.

-

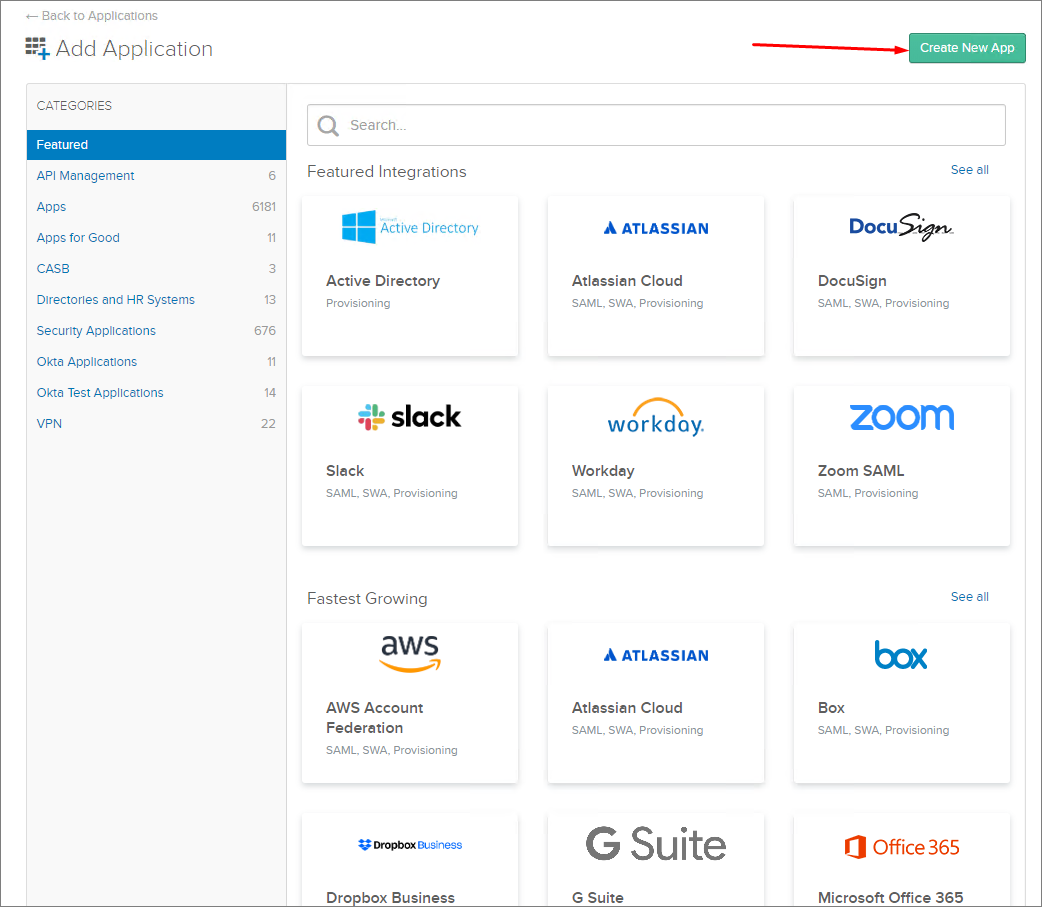

Нажмите кнопку Create New App.

-

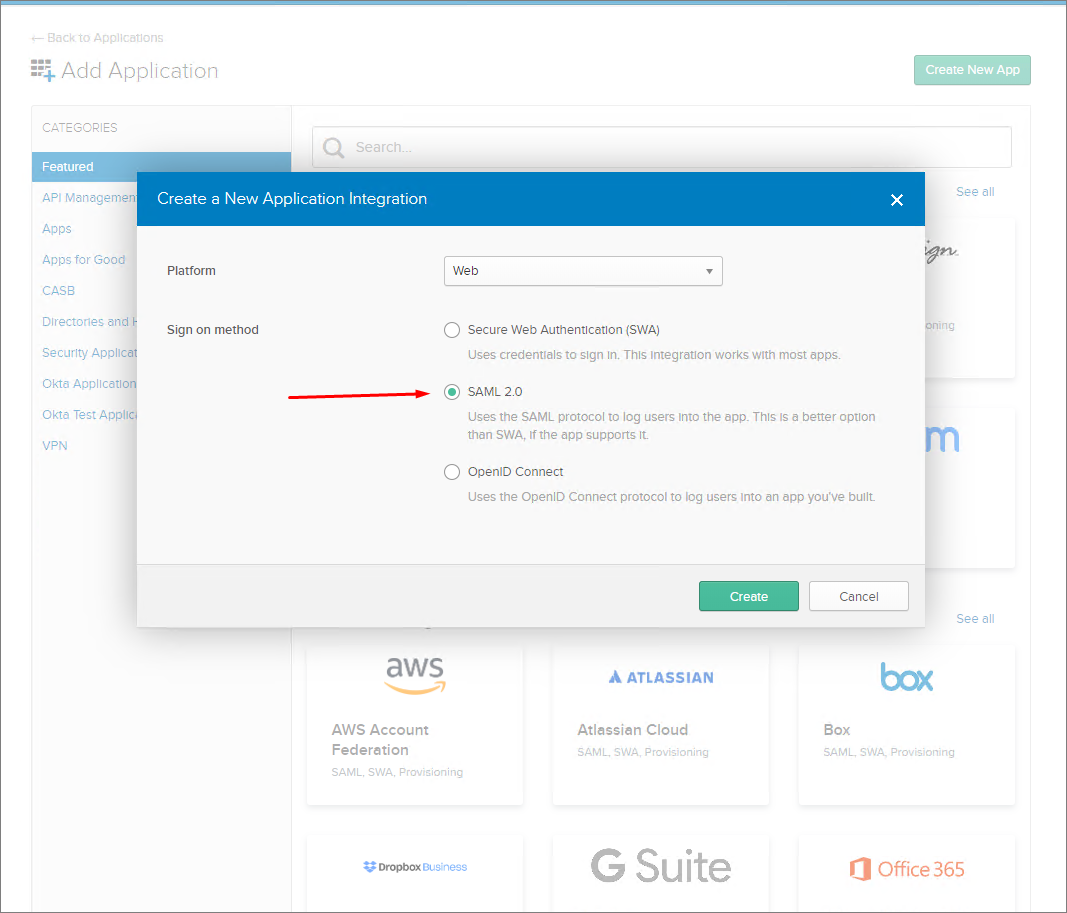

Выберите SAML 2.0 в качестве Sign-on method.

-

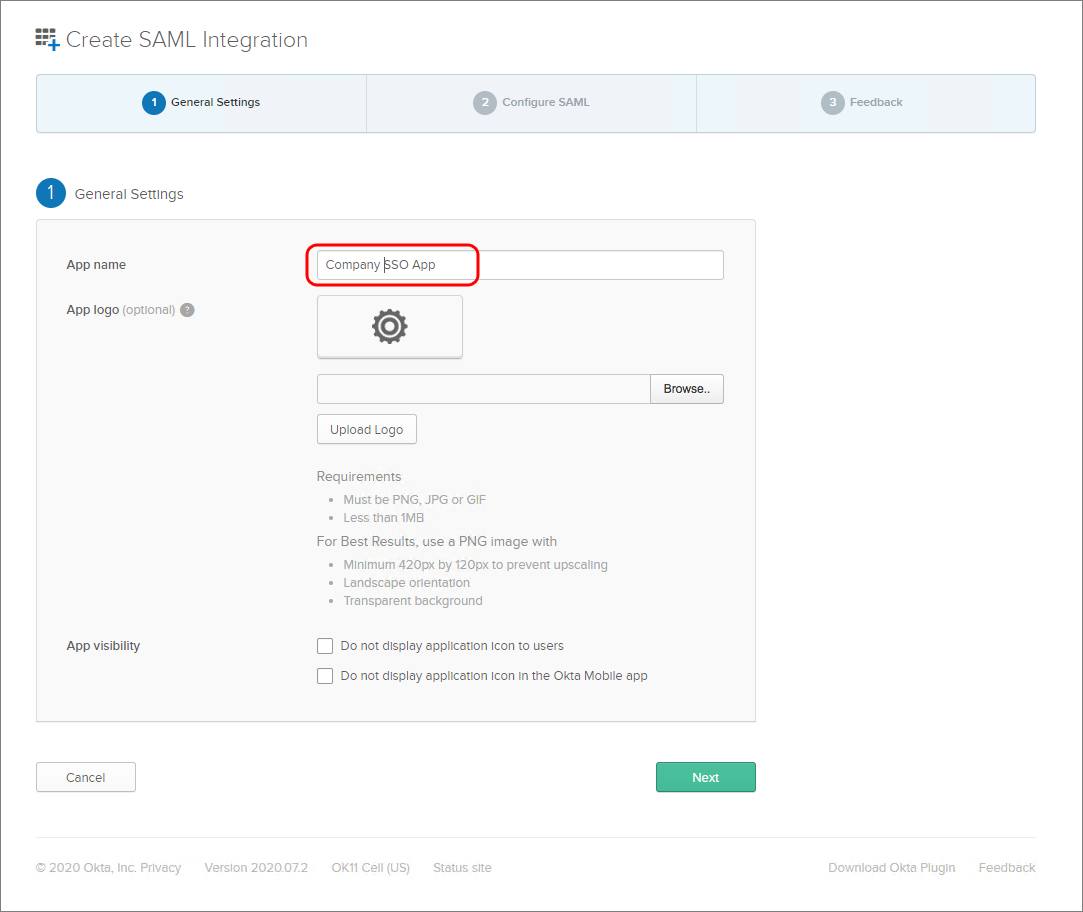

Укажите имя приложения (App name), которое будет отображаться.

-

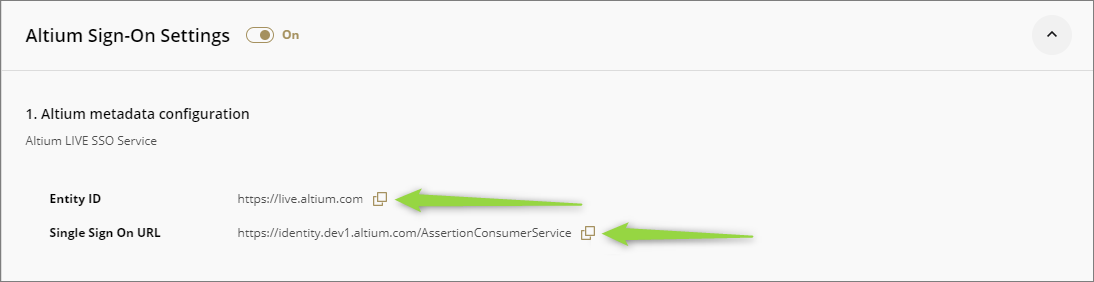

Найдите строки Single Sign On URL (сервис утверждения) и Entity ID на странице Authentification в AltiumLive Dashboard.

- Скопируйте (

) строку Single Sign On URL из Dashboard в поле Single sign on URL в настройках SAML в Okta.

) строку Single Sign On URL из Dashboard в поле Single sign on URL в настройках SAML в Okta.

-

Скопируйте ( ) строку Entity ID из Dashboard в поле Audience URI в настройках SAML в Okta.

) строку Entity ID из Dashboard в поле Audience URI в настройках SAML в Okta.

- Строка Default RelayState не обязательна.

-

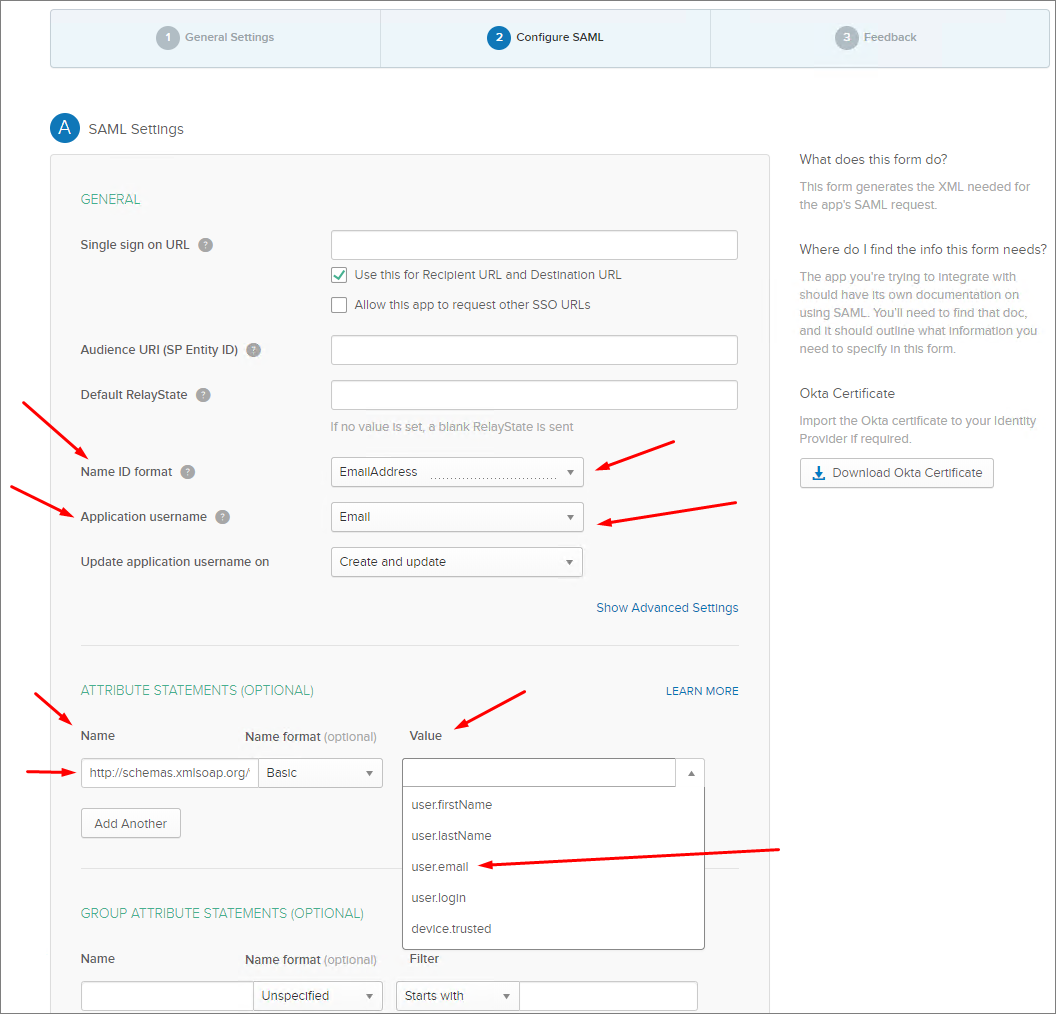

Задайте оставшиеся поля следующим образом:

- Name ID format =

EmailAddress.

- Application username =

Email.

- В разделе ATTRIBUTE STATEMENTS, Name =

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress, Value = user.email

-

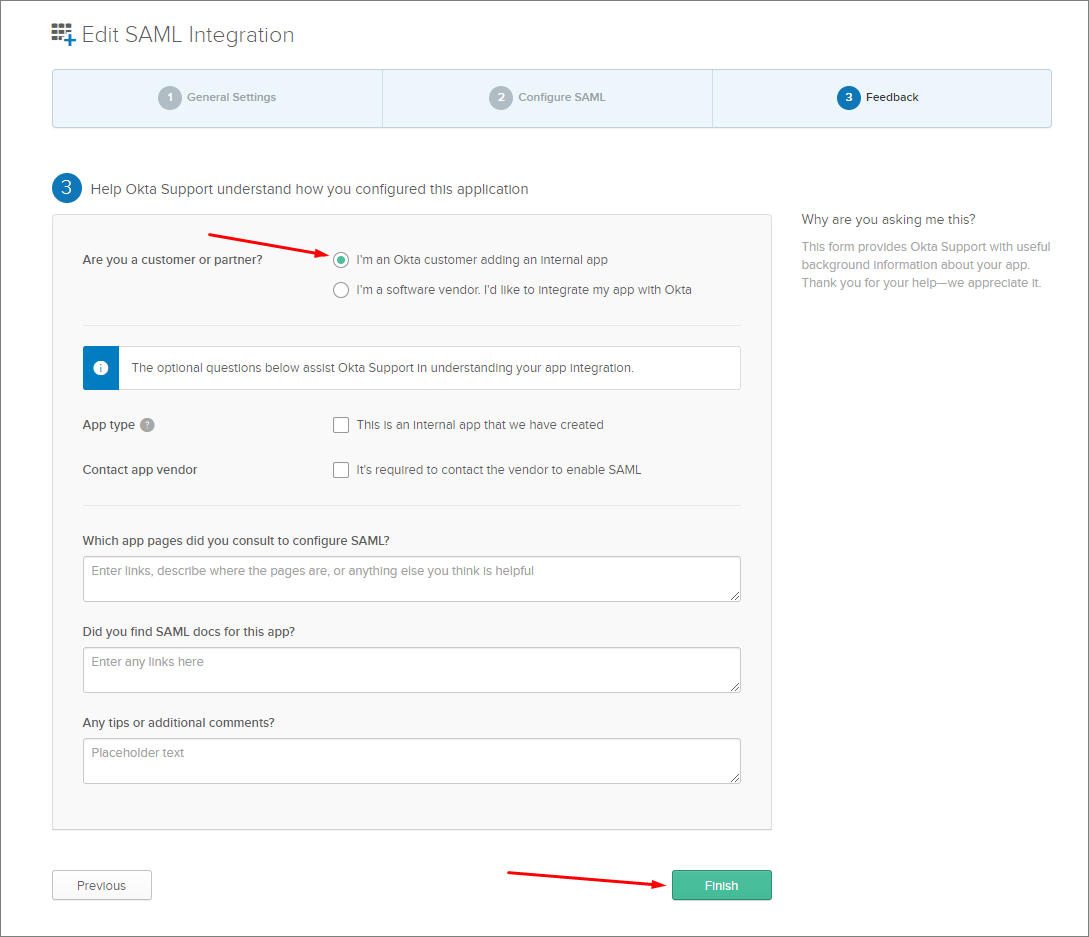

Нажмите кнопку Next и выберите опцию I'm an Okta customer adding an internal app.

-

Нажмите кнопку Finish.

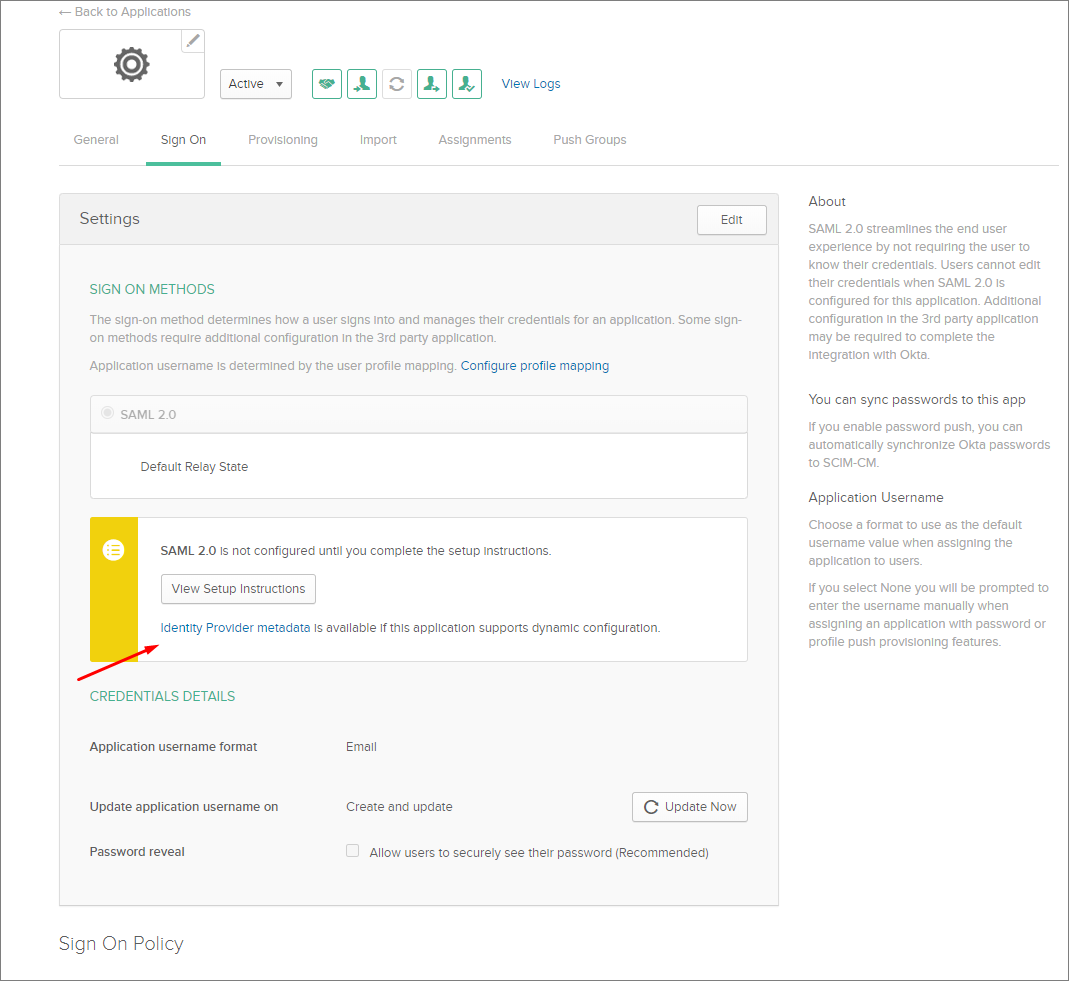

- Нажмите по ссылке Identity Provider metadata и сохраните файл метаданных XML на своем компьютере или нажмите кнопку View Setup Instructions для настройки вручную.

- В области SAML Identity Provider configuration страницы Authentification Altium Dashboard выгрузите сохраненный файл метаданных XML или используйте ссылку enter manually, чтобы настроить отдельные разделы – см. ниже.

Разверните область ниже, чтобы увидеть пошаговое руководство процесса интеграции для типового поставщика идентификации (Microsoft Azure):

Вход SAML с Azure Active DirectoryExpandСвернуть

Интеграция с Microsoft Azure Active Directory

Приложение SAML:

- Войдите в портал Microsoft AAD.

-

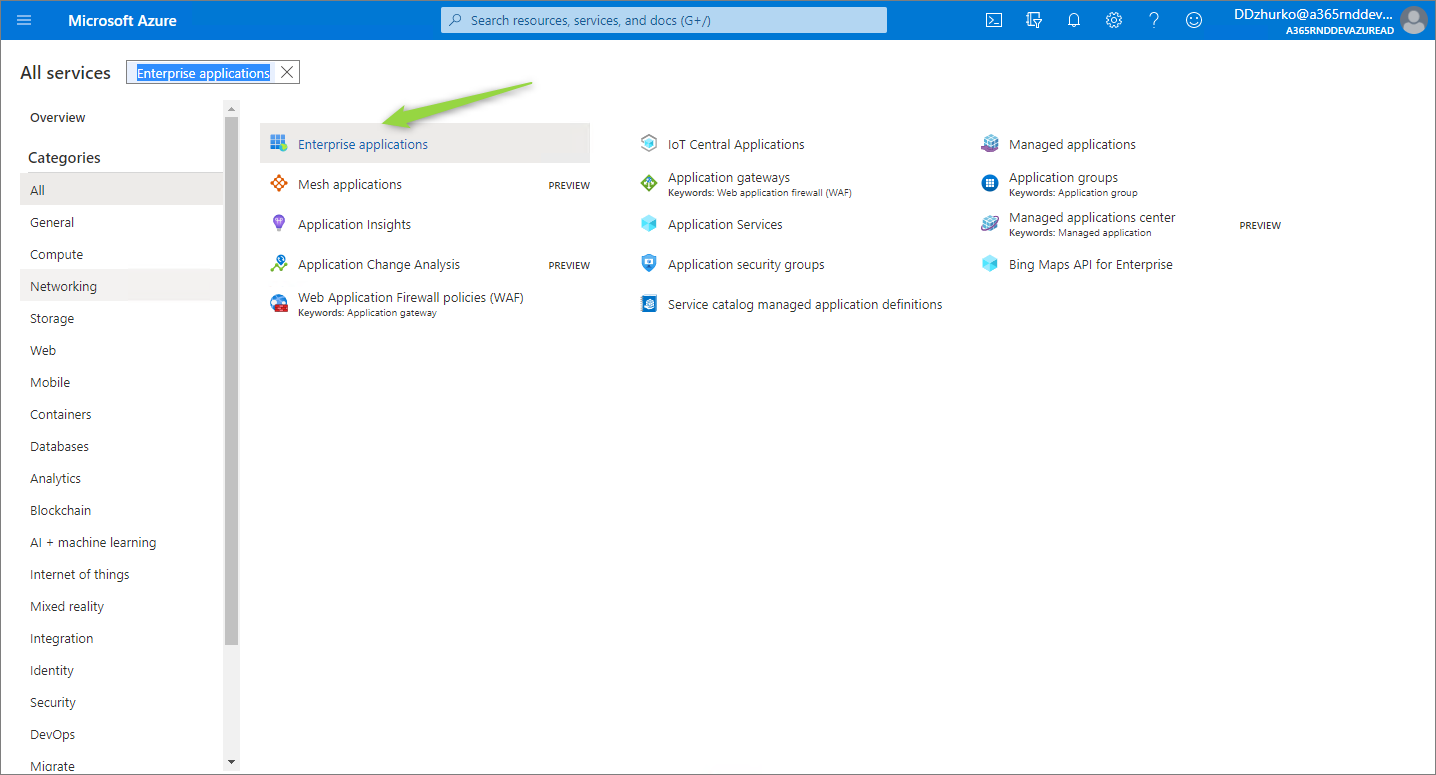

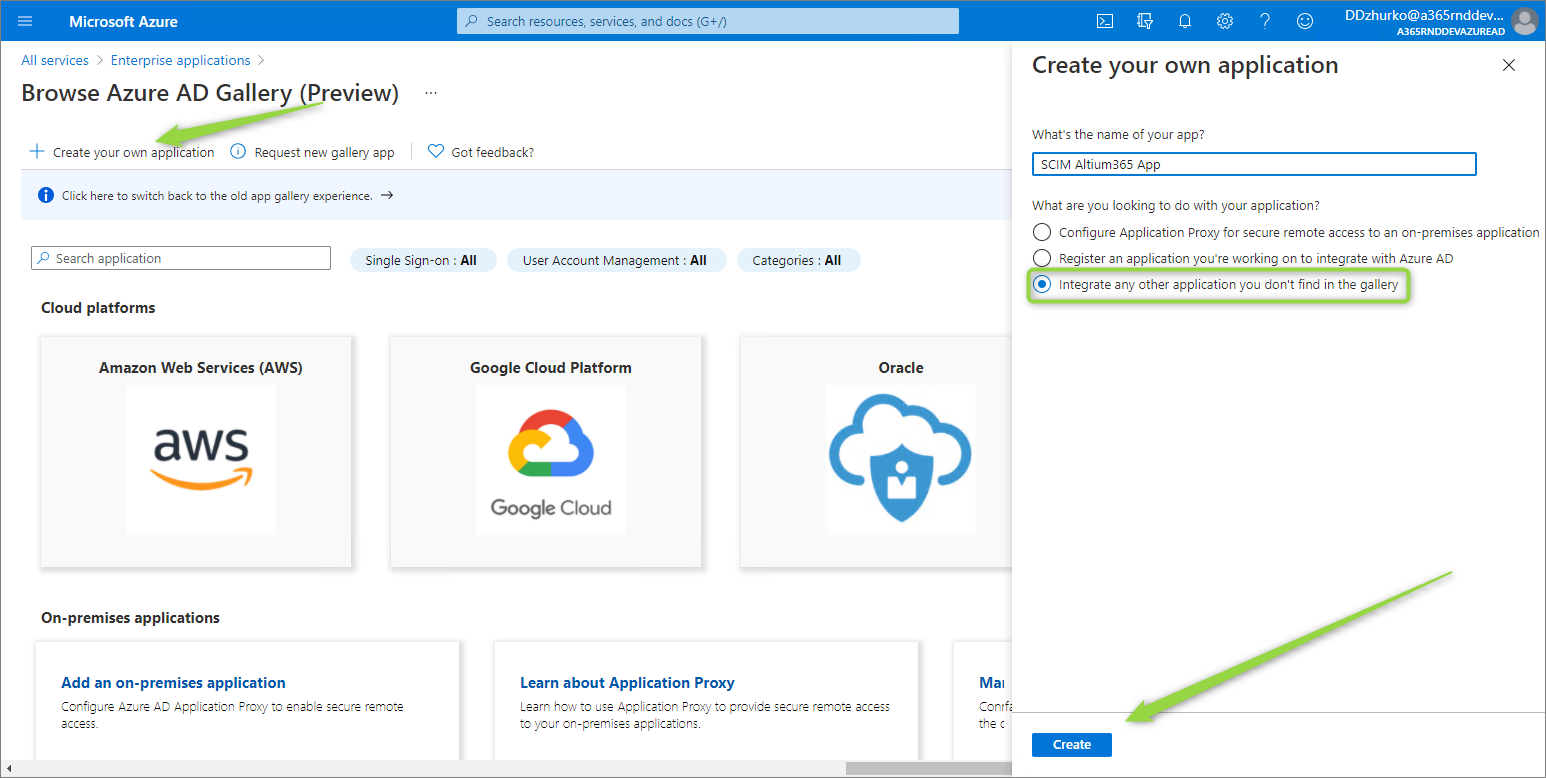

Выберите More services, затем опцию Enterprise applications.

-

Создайте собственное приложение.

-

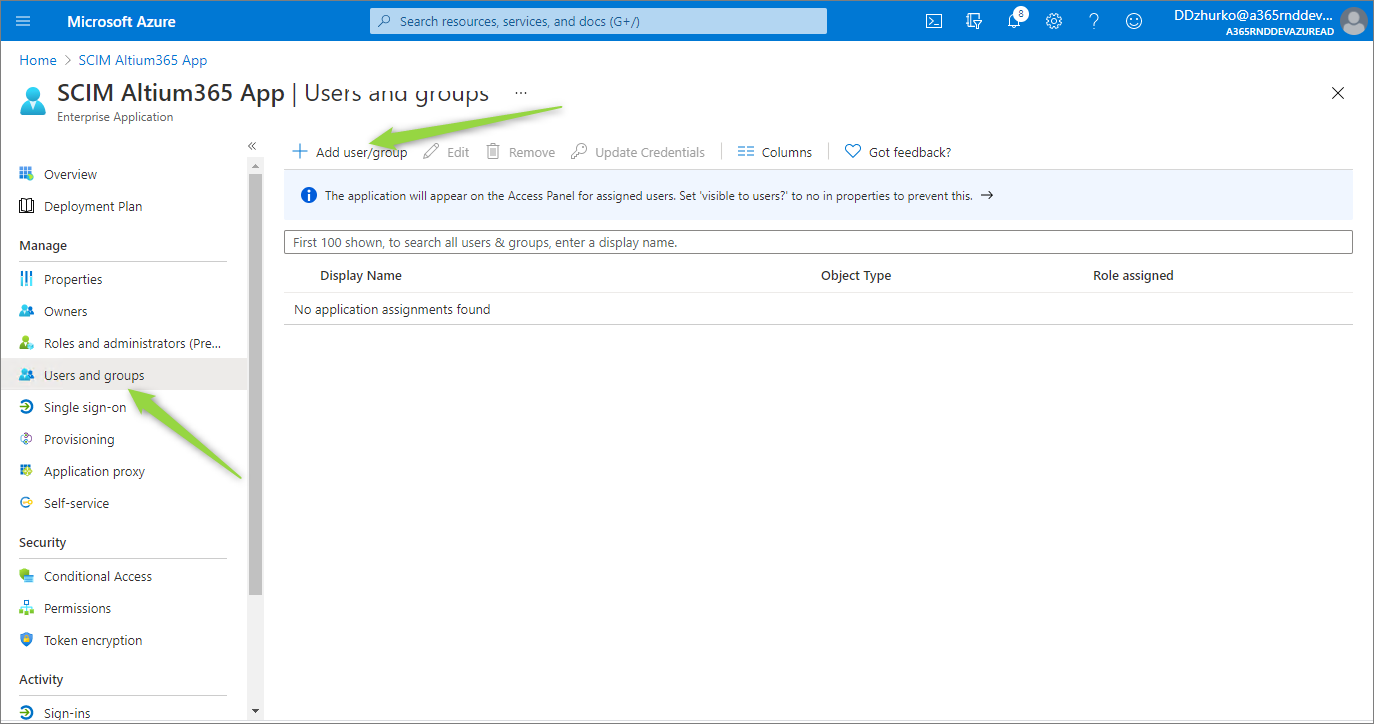

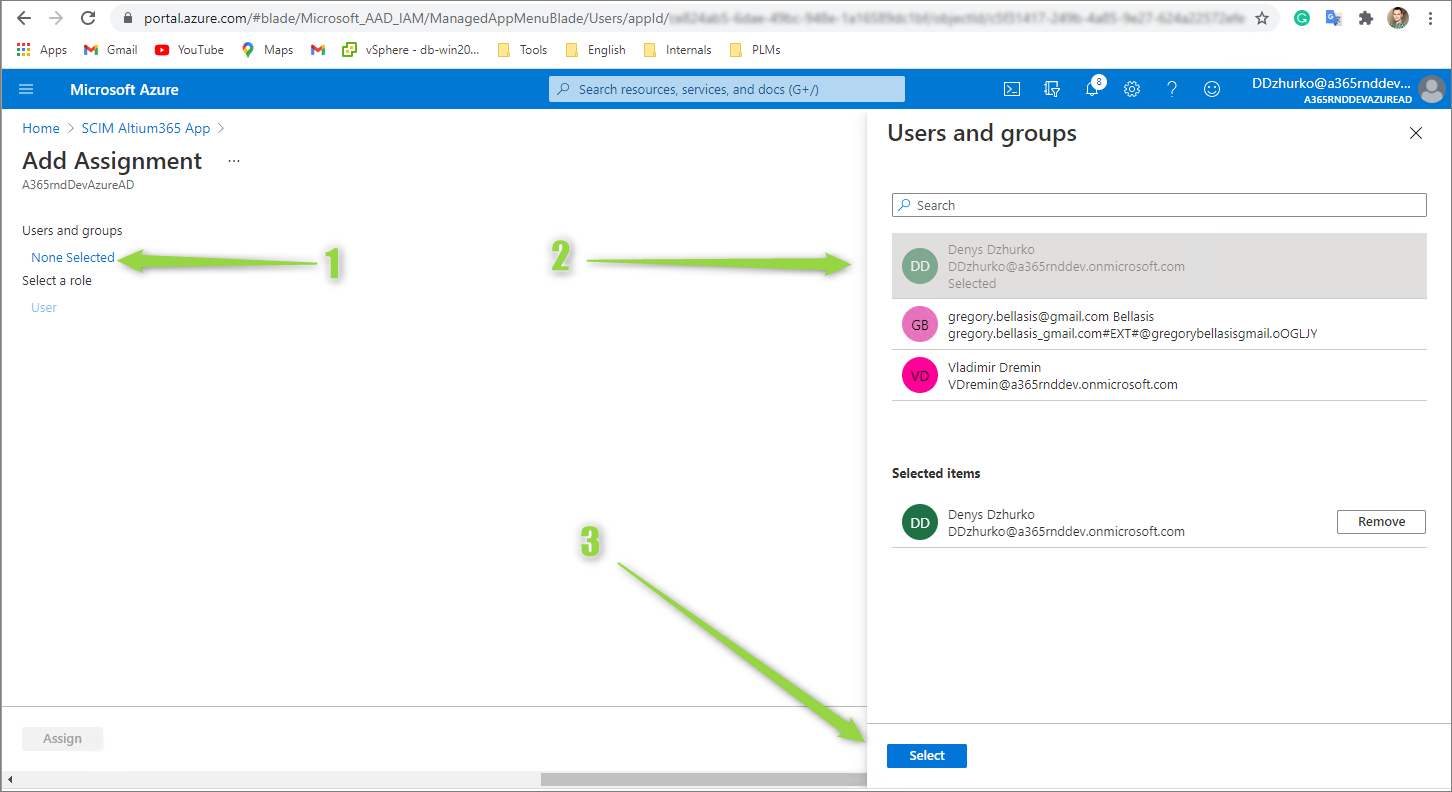

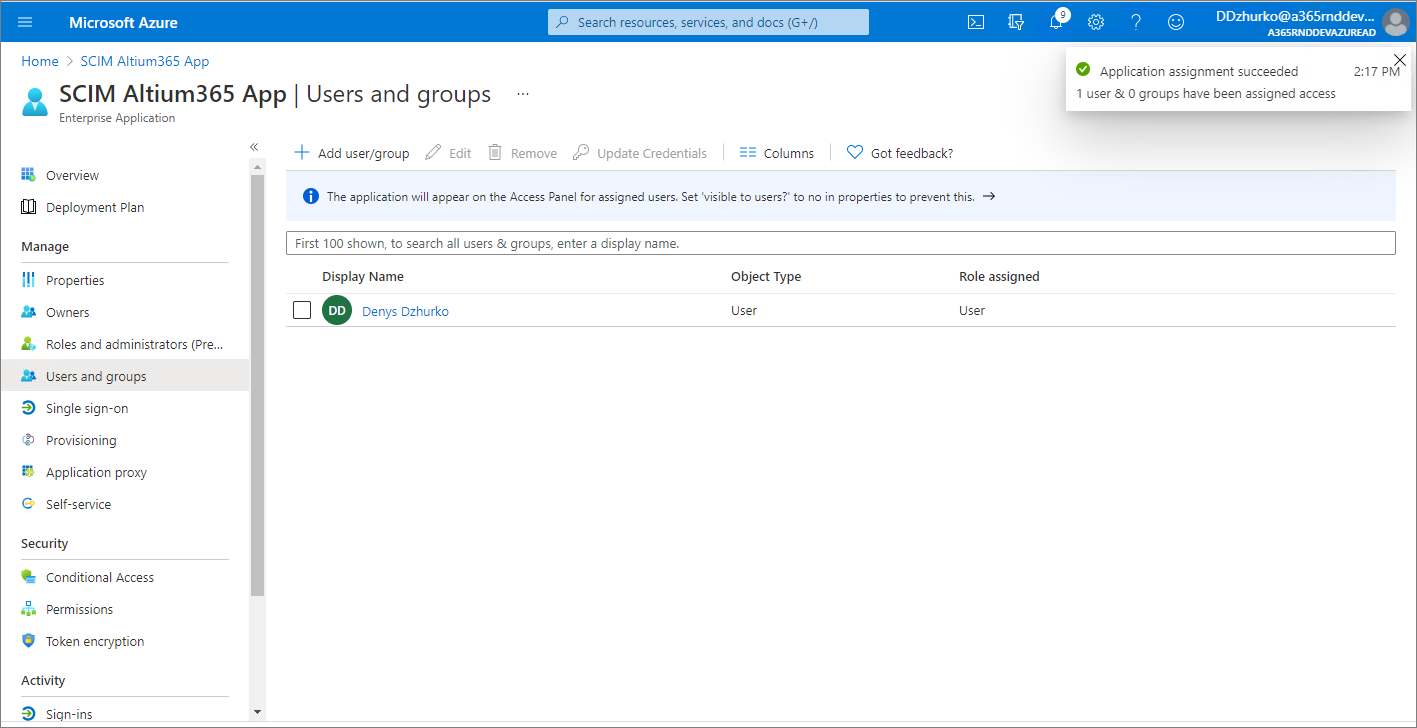

Выберите Users and groups, затем Add user/group.

-

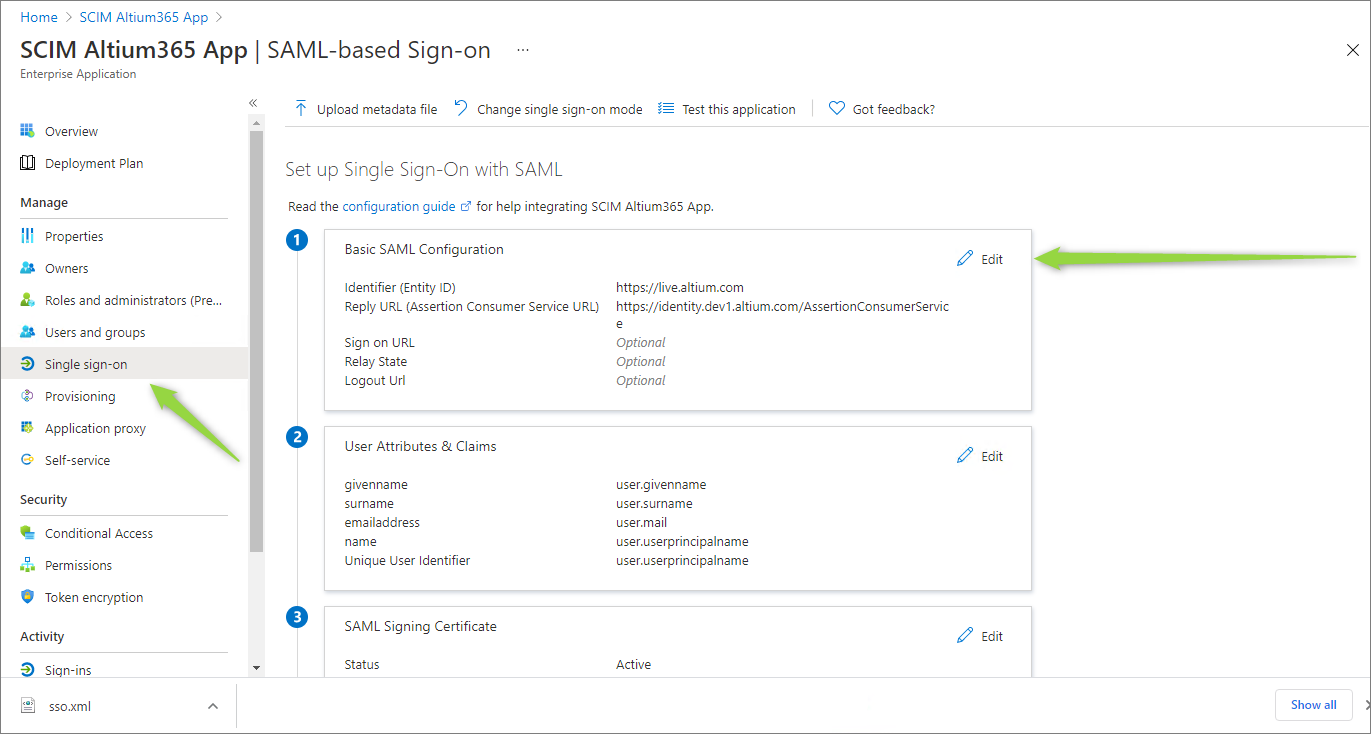

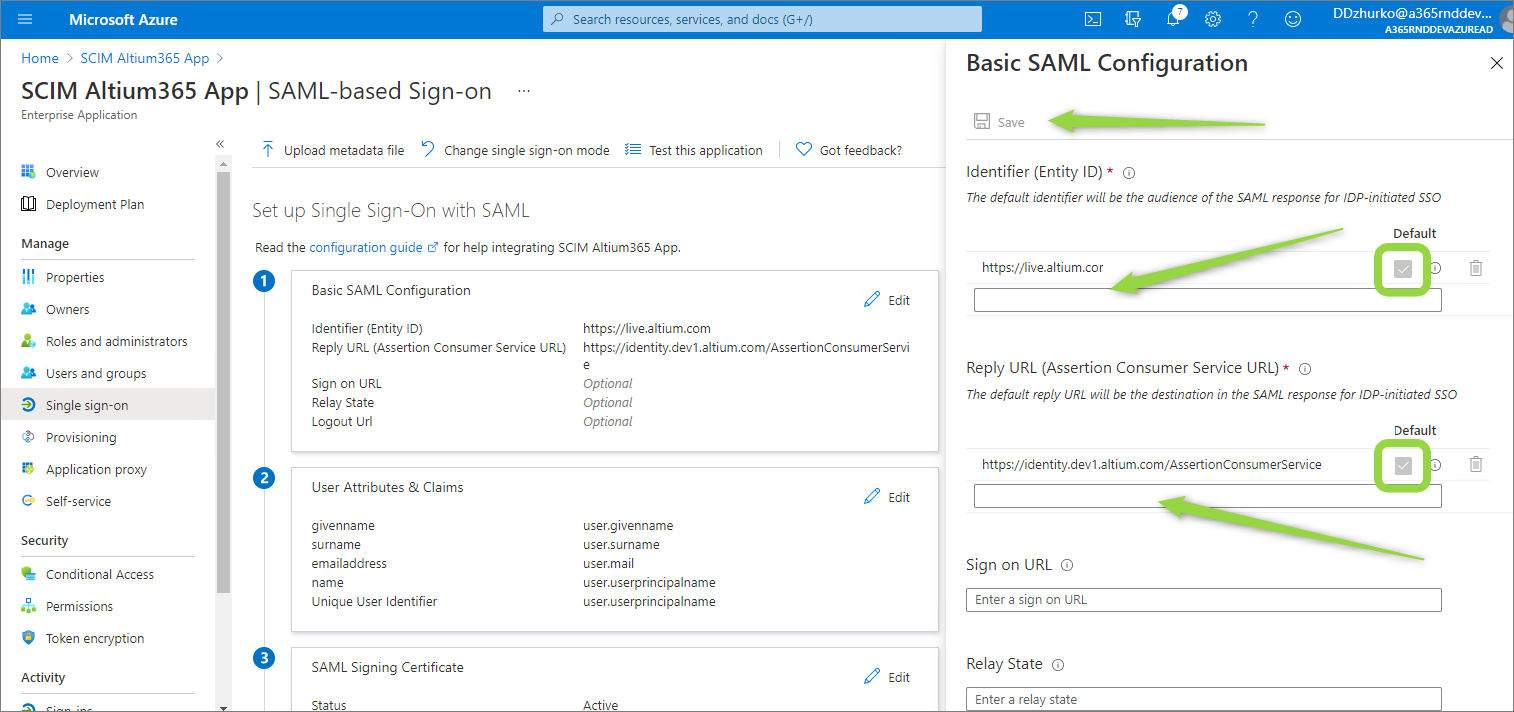

Выберите Single sign-on, Step 1, затем Edit.

-

Скопируйте ( ) Entity ID и Single Sign On URL со страницы Authentication Dashboard.

) Entity ID и Single Sign On URL со страницы Authentication Dashboard.

-

Вставьте скопированные строки в поля Entity ID и Assertion Consumer Service URL в области Azure App Save. Убедитесь, что для этих полей включены флажки Default, и сохраните конфигурацию.

-

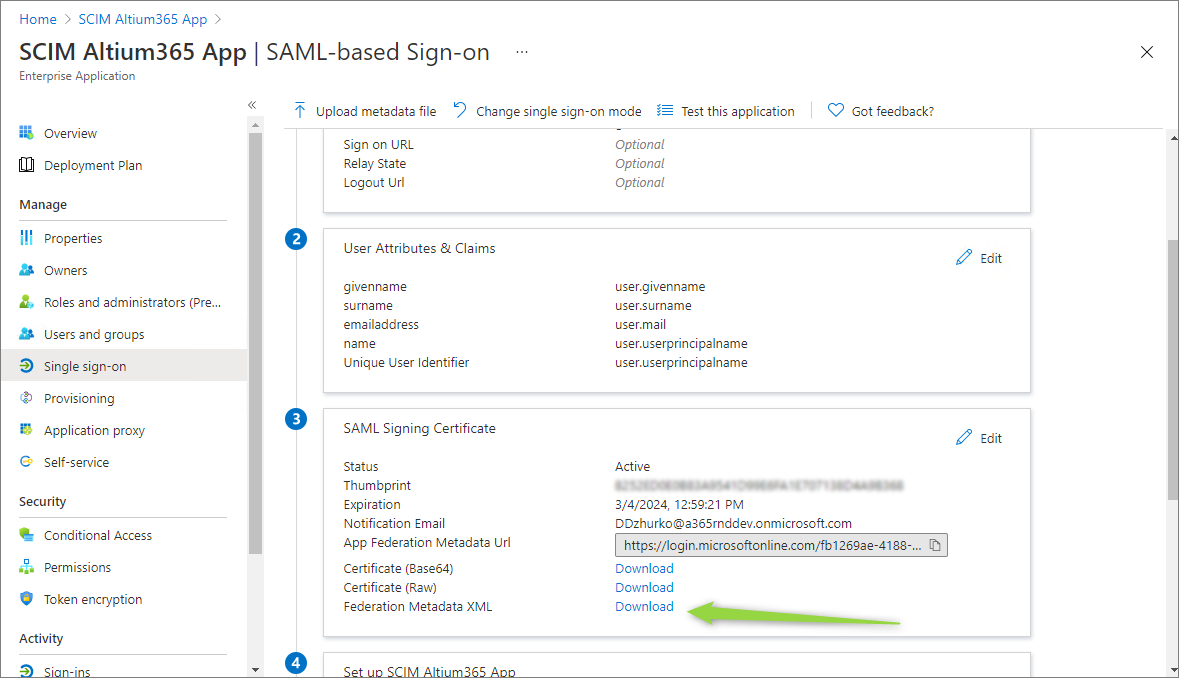

Загрузите созданный XML-файл Metadata.

-

Выгрузите XML-файл Metadata на страницу Authentication, затем проверьте подключение интеграции SAML.

Инициализация:

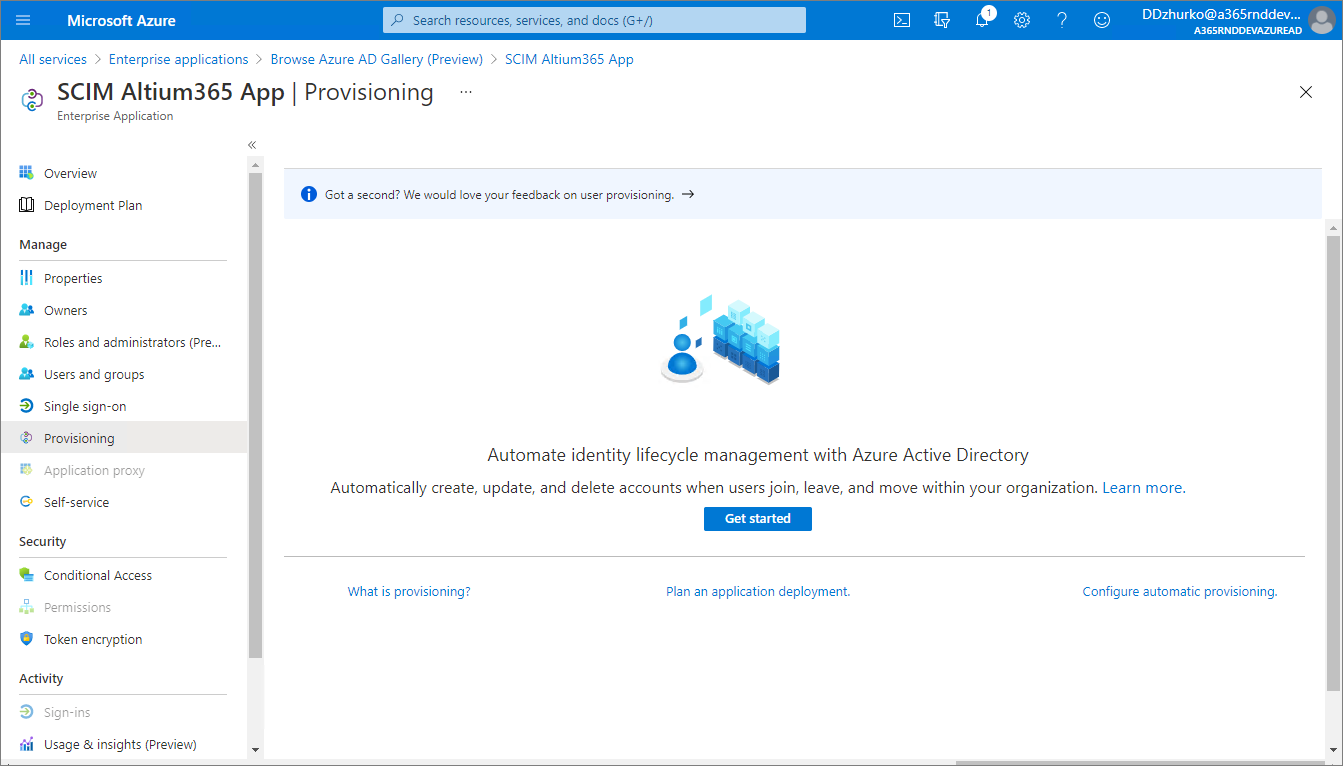

-

На экране управления приложениями Azure выберите Provisioning в левой панели и нажмите кнопку Get started.

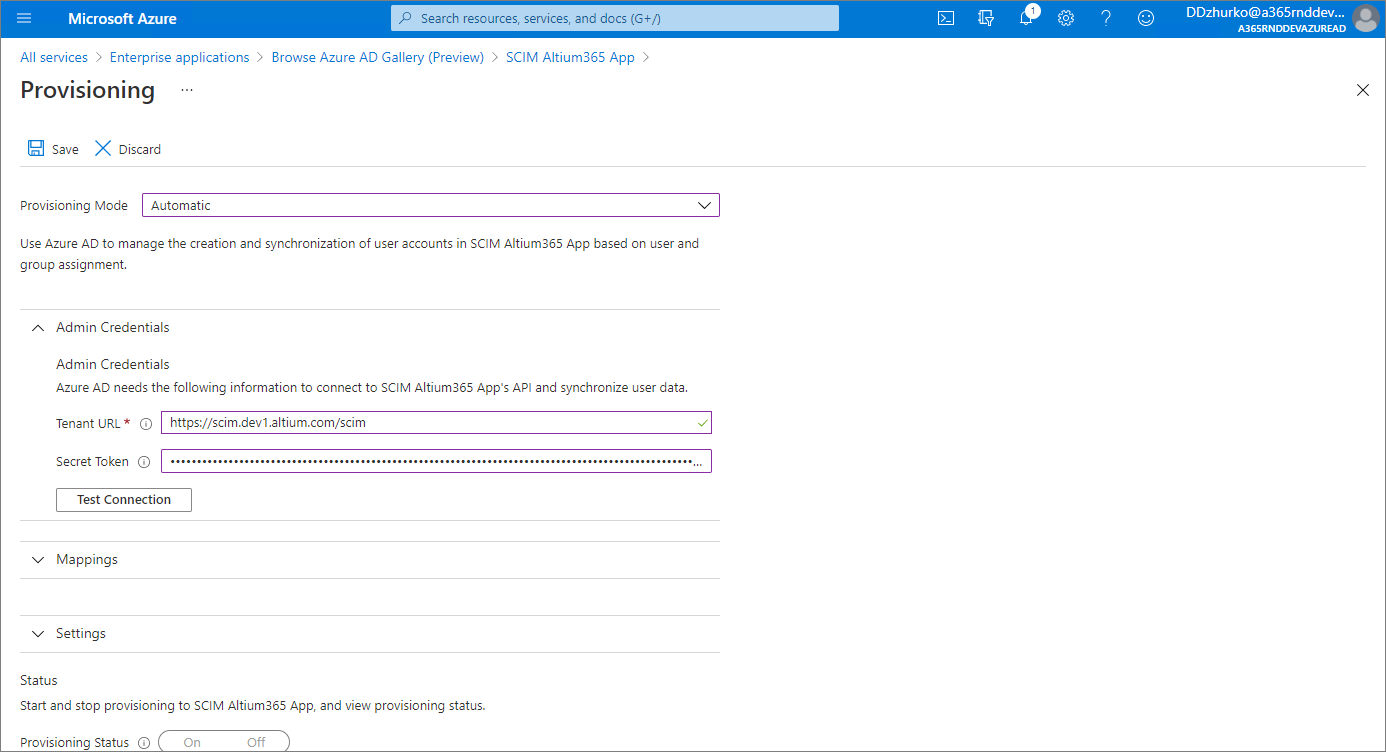

- Задайте Provision MODE значение

Automatic.

- Задайте Tenant URL значение Base URL, показанное на странице Authentication в Altium Dashboard (см. ниже).

-

Задайте Secret Token значение API Token, показанное на странице Authentication в Altium Dashboard (см. ниже).

-

Нажмите кнопку Test Connection в Azure Provisioning, и если учетные данные успешно авторизованы, сохраните конфигурацию (Save).

-

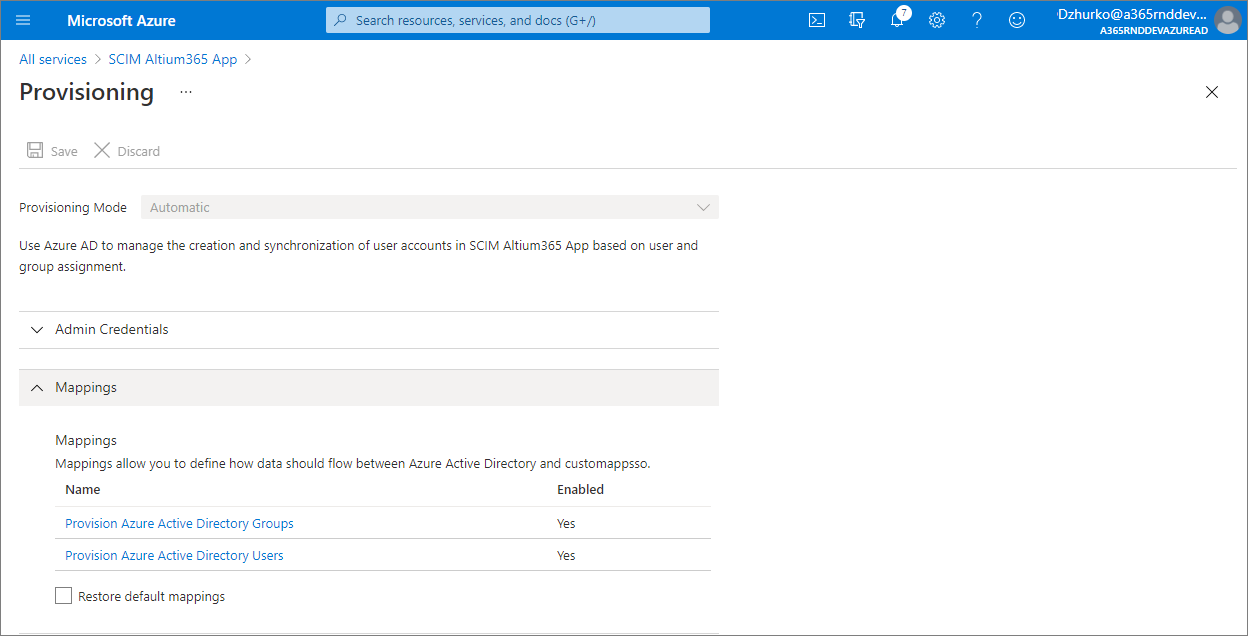

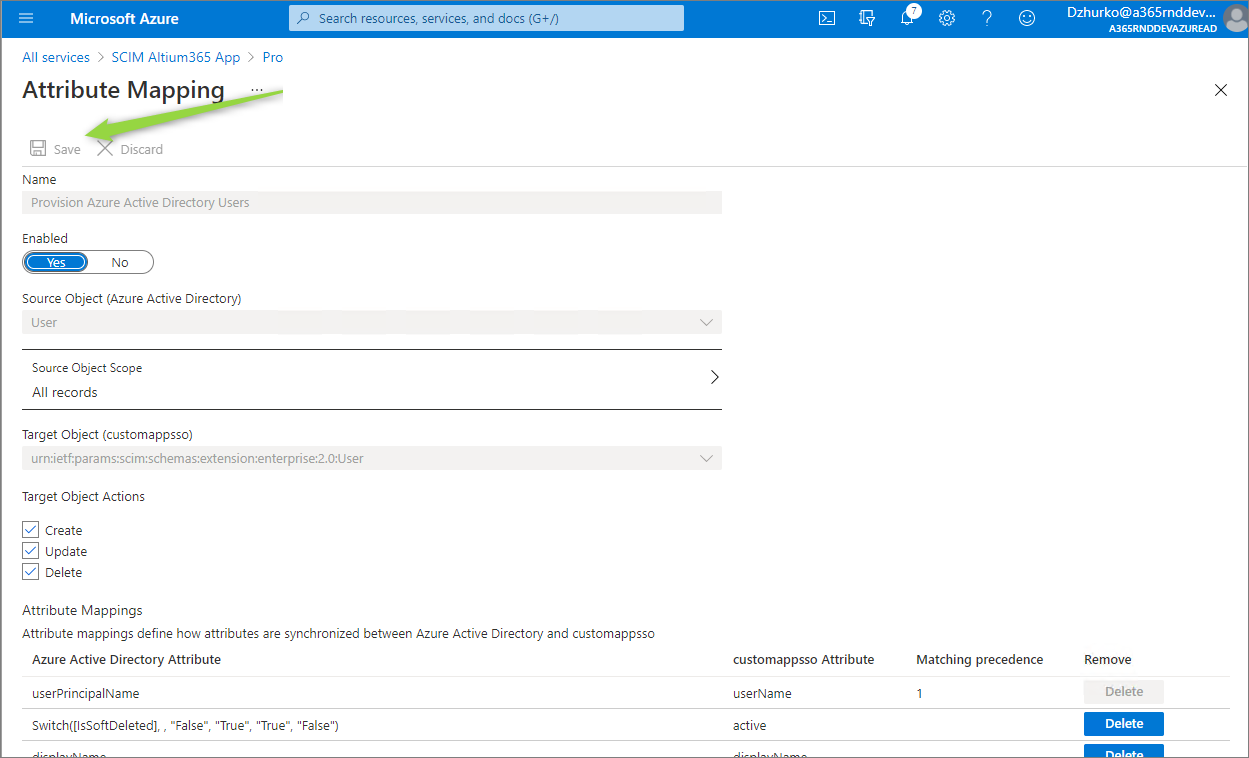

В области Mappings есть два доступных для выбора набора сопоставления атрибутов – один для объектов групп, другой для объектов пользователей.

-

Выберите каждой из сопоставлений для проверки атрибутов, которые синхронизированы из Azure Active Directory с вашим приложением. Атрибуты, выбранные в качестве свойств сопоставления, используются для сопоставления пользователей и групп в вашем приложении при обновлениях. Выберите Save, чтобы зафиксировать все изменения.

Опционально вы можете отключить синхронизацию объектов групп, отключив сопоставление групп.

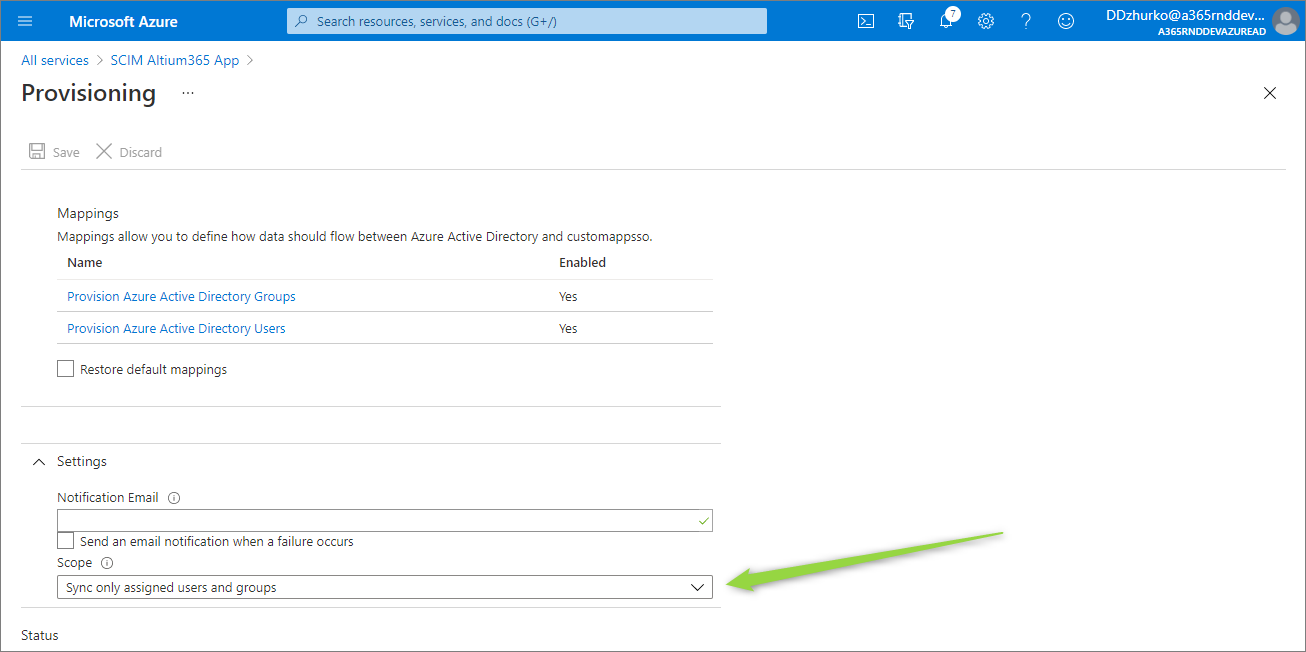

- Поле Scope в разделе Settings определяет, какие пользователи и группы синхронизированы. Выберите Sync only assigned users and groups (рекомендуется), чтобы синхронизировать только пользователей и группы, назначенные на странице Users and groups.

-

По завершении конфигурации задайте Provisioning Status значение On.

- Выберите Save, чтобы запустить службу инициализации Azure AD.

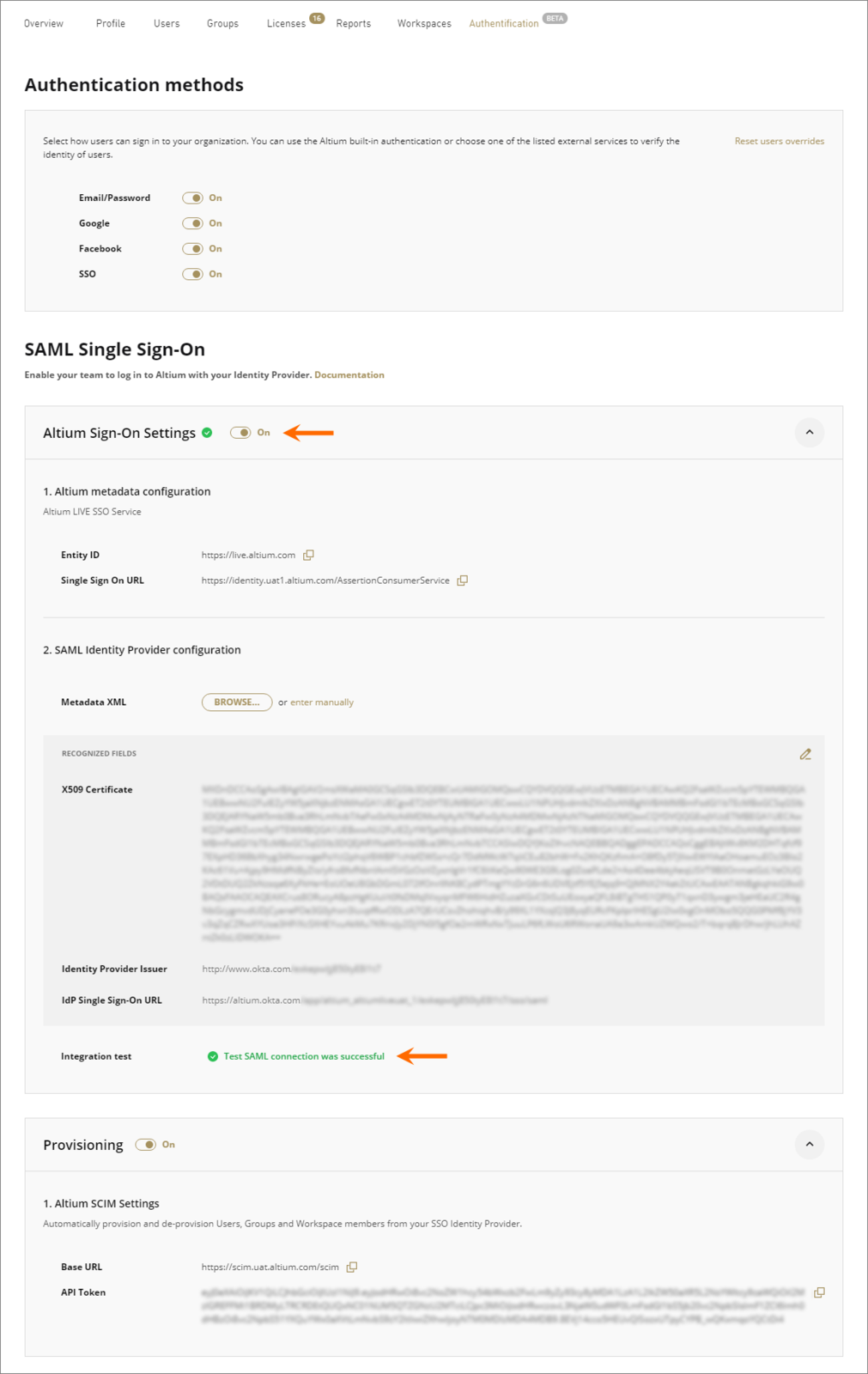

Настройка SSO в Dashboard

Чтобы настроить систему SSO в Altium Dashboard, используйте кнопку  на странице Authentication для поиска и выгрузки XML-файла конфигурации поставщика идентификации SAML, сформированного поставщиком идентификации вашей компании – см. примеры интеграции выше. Либо используйте ссылку enter manually для добавления отдельных элементов настройки (сертификат безопасности и URL).

на странице Authentication для поиска и выгрузки XML-файла конфигурации поставщика идентификации SAML, сформированного поставщиком идентификации вашей компании – см. примеры интеграции выше. Либо используйте ссылку enter manually для добавления отдельных элементов настройки (сертификат безопасности и URL).

Выгруженный файл XML анализируется системой для извлечения главных полей настройки (X509 Certificate, Identity Provider Issuer и IdP Single Sign-On URL), которые можно изменить вручную, если необходимо ( ).

).

SSO не будет включен до запуска проверки интеграции (Integration Test), запуск которой осуществляется с помощью кнопки  . Осуществляется верификация процесса идентификации SSO и единого входа вашей компании, после чего появляется подтверждающее сообщение, которое включает в себя опцию для просмотра результатов авторизации SAML (

. Осуществляется верификация процесса идентификации SSO и единого входа вашей компании, после чего появляется подтверждающее сообщение, которое включает в себя опцию для просмотра результатов авторизации SAML (  ).

).

На странице Authentication проверка корректности конфигурации отображается как успешная, и возможности SSO аккаунта Altium могут быть включены ( ). Если SSO будет отключен вручную или при изменении конфигурации, кнопка

). Если SSO будет отключен вручную или при изменении конфигурации, кнопка  станет активной для повторения процесса проверки.

станет активной для повторения процесса проверки.

Обратите внимание, что раздел

Provisioning пользователя предварительно настроен системой междоменного управления идентификацией (

SCIM) Altium для поддержки подготовки учетных записей пользователей/групп через поставщик идентификации (IdP) вашей компании, такой как

Okta,

OneLogin и т.п.

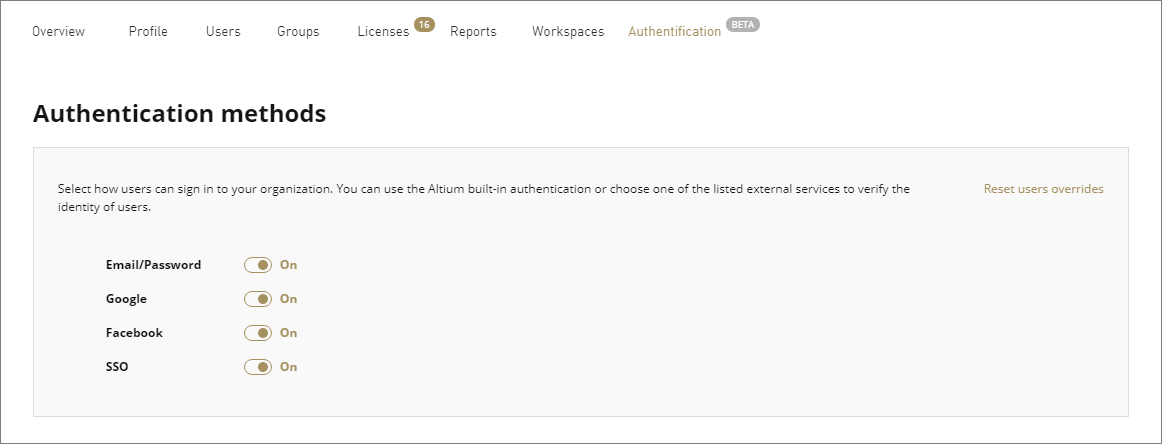

Методы аутентификации

Помимо интерфейса настройки SSO от Altium, на странице Authentication в Dashboard также доступны глобальные и индивидуальные элементы управления полным набором опций входа пользователей, а именно: привычный вход по email/паролю, единый вход Google® и Facebook® и единый вход через поставщик идентификации вашей компании. Опции, включенные в разделе Authentication methods страницы, определяют методы входа, доступные для всех пользователей учетной записи Altium вашей организации.

Ответ системы на вход пользователя будет зависеть от включенных опций аутентификации:

- Если метод SSO включен для пользователей, а другой метод отключен (например, по email/паролю), то при попытке входа по этому методу будет осуществлен вход по процедуре SSO по умолчанию.

-

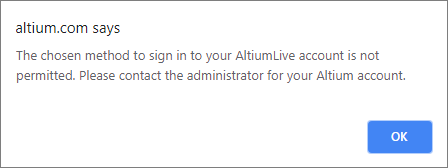

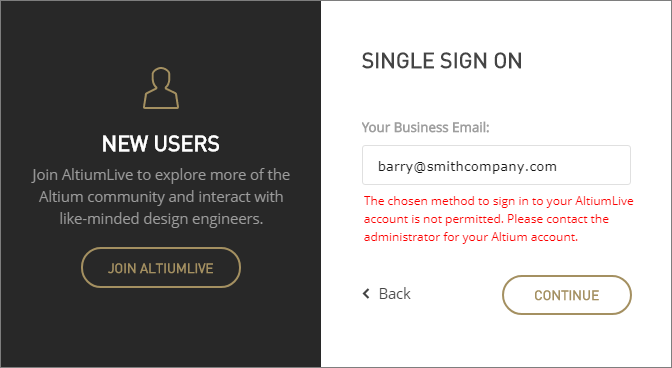

Если метод SSO отключен, то при попытке входа по другому отключенному методу (например, по email/паролю), будет отображено сообщение об ошибке.

-

Если метод SSO отключен, то при попытке входа с помощью SSO будет отображено сообщение об ошибке.

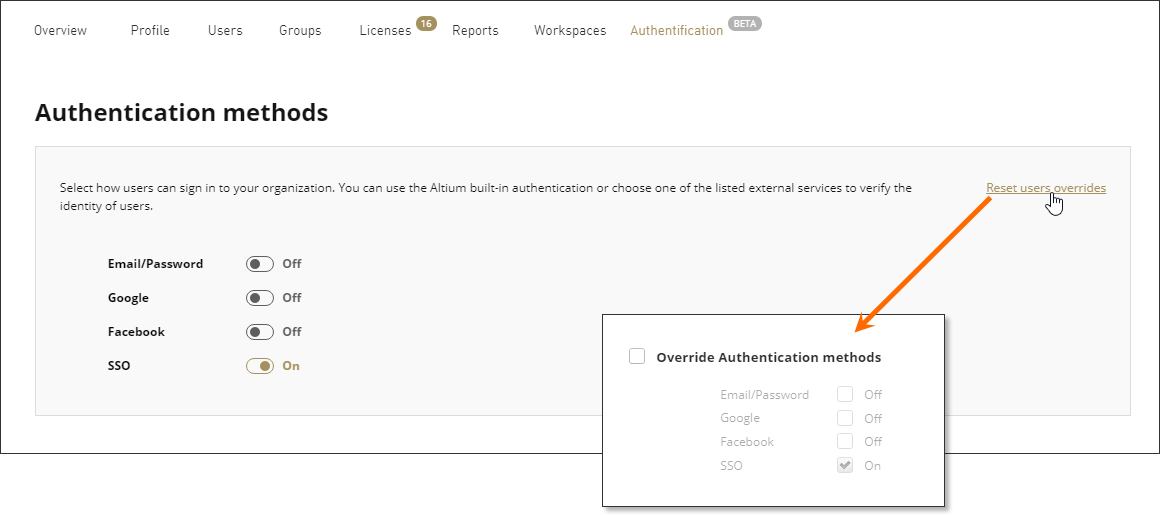

Опции входа можно настроить для отдельного пользователя в его учетной записи Dashboard, доступной со страницы Dashboard Users. Эти настройки, при их активации с помощью опции Override Authentication methods, переопределят глобальные настройки входа на странице Authentication только для этого пользователя. Нажмите кнопку  , чтобы подтвердить изменение этих настроек.

, чтобы подтвердить изменение этих настроек.

Эти настройки переопределения методов аутентификации могут использоваться, если SSO является единственно доступным методом в организации (остальные опции отключены глобально), но отдельному пользователю необходим определенный тип входа, например, только по email/паролю.

Методы входа отдельных пользователей, указанные настройками Override Authentication methods (как показано выше), можно сбросить до значений по умолчанию с помощью опции Reset users overrides в разделе Authentication methods страницы Authentication. Это сбросит индивидуальные настройки входа для всех пользователей на глобальные методы аутентификации, выбранные в данный момент на странице Authentication.